超監視社会で常時追跡されているあなたが身を守る方法

デジタルの世界で本当に「見えなくなる」ためには、メッセージを暗号化する以上のことをする必要がある。それには、本当のIPアドレスを削除する。ハードウェアとソフトウェアを隠蔽する事が必要だ。オンラインのウェブサイトに接続すると、ハードウェアとソフトウェアのスナップショットがサイトによって収集されることがある。

あなたが朝メールをチェックしたとき、他に誰があなたのメールを読んだのか気になっても、被害妄想的な心配ではない。GmailやOutlook 365のようなウェブベースのメールサービスを利用している場合、その答えはある種恐ろしいものだ。

パソコンや携帯電話でメールを読んだ瞬間に削除しても、内容が消えるわけではない。どこかにコピーが残っている。Webメールはクラウド型なので、いつでもどこでもどんなデバイスからでもアクセスできるようにするためには、冗長なコピーが必要になる。例えばGmailを使っている場合、Gmailアカウントで送受信されたすべてのメールのコピーは、Googleの世界中のさまざまなサーバーに保持されている。これは、Yahoo、Apple、AT&T、Comcast、Microsoft、さらにはあなたの職場で提供されているメールシステムを使用している場合にも当てはまる。ホスティング会社は、あなたが送信したメールをいつでも検査することができる。これはマルウェアをフィルタリングするためだと言われているが、実際には第三者が他のもっと邪悪で利己的な理由で私たちのメールにアクセスすることができるし、実際にそういうことは起きている。

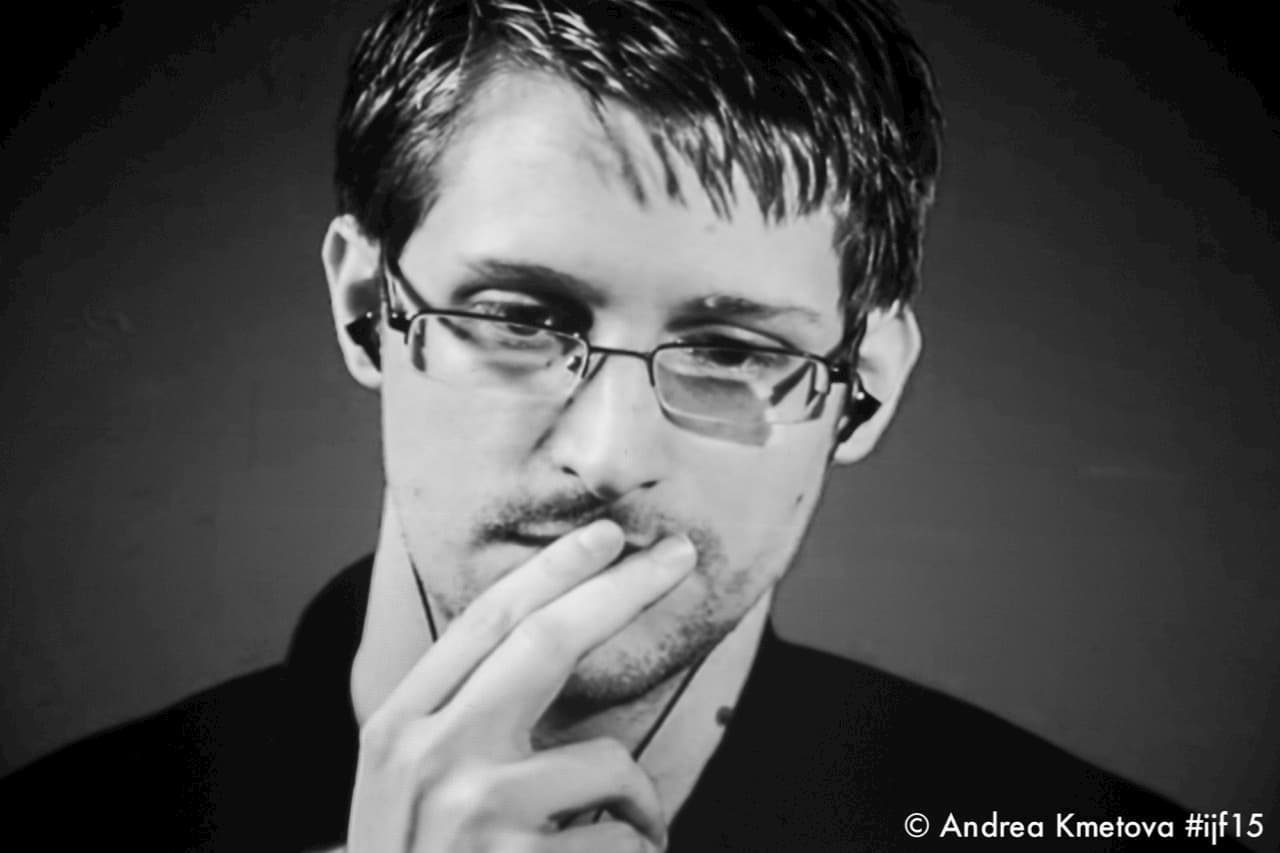

元NSA工作員のエドワード・スノーデンとジャーナリストのローラ・ポイトラスは、共有しようとしていた秘密の重要性を考慮したとき、通常の電子メールアドレスを使用できなかった。彼らの個人的な電子メール・アカウントには、特定の関心事や連絡先リストなどの固有の関連性が含まれており、それぞれを特定することができた。その代わりに、スノーデンとポイトラスは新しいメールアドレスを作成することにした。

どうやってお互いの新しいメールアドレスを知るのだろうか。言い換えれば、両者が完全に匿名であった場合、誰が誰で、誰を信用できるのかをどうやって知ることができるか。例えばスノーデンは、NSAや他の誰かがポイトラスの新しいメールアカウントを装っていない可能性をどうやって排除できたのだろうか。

リーを再び雇うことで、スノーデンもポイトラスも、新しい匿名のメールアカウントを設定する際に、誰かに信頼を寄せることができた。ポイトラスはまず、新しい公開鍵をリーと共有した。リーは実際の鍵ではなく、ポイトラスの公開鍵の40文字の省略形(またはフィンガープリント)を使った。彼はこれを公開サイト、ツイッターに投稿した。

これでスノーデンは匿名でリーのツイートを閲覧し、短縮されたキーと受信したメッセージを比較することができるようになった。2つが一致しなければ、スノーデンはメールを信用してはいけないことを知ることになる。メッセージは漏洩しているかもしれないし、あるいはNSAと話しているかもしれない。このとき、2つは一致した。

スノーデンは最終的にポイトラスに 暗号化されたメールを送った。彼は自分の名前は「シチズンフォー(Citizenfour)」とだけ名乗った。この署名は、スノーデンの個人情報保護キャンペーンについてアカデミー賞を受賞したドキュメンタリーのタイトルになった。

これで二人は暗号化された電子メールで安全に通信できるようになったと思われるかもしない。が、そうではなかった。しかし、それは始まりに過ぎなかった。

暗号化サービスの選択

数学的な演算の強さと暗号化キーの長さの両方が、鍵を持たない人があなたのコードをクラックするのがどれだけ簡単かを決定する。

今日使われている暗号化アルゴリズムは 公開されている。公開されているアルゴリズムには弱点がないかどうかがチェックされており、意図的にそれを破ろうとしている人々がいる。パブリックアルゴリズムが弱くなったり、クラックされたりすると、そのアルゴリズムは引退し、代わりに新しくてより強力なアルゴリズムが使われるようになる。

鍵の管理は非常に重要だ。暗号化キーを生成した場合、自分のデバイスにキーが保存されることはない。企業に暗号化を任せた場合、例えばクラウド上で暗号化を行った場合、その企業は鍵をあなたと共有した後も鍵を保管する可能性があり、裁判所の命令により、令状の有無にかかわらず、法執行機関や政府機関と鍵を共有するよう強制される可能性がある。

電子メール、テキスト、電話などのメッセージを暗号化する場合は、エンドツーエンドの暗号化を使用する。つまり、意図した受信者に届くまでメッセージは読めないままになる。エンドツーエンド暗号化では、メッセージを解読するための鍵を持つのは、あなたと受信者だけだ。通信事業者、ウェブサイトの所有者、アプリ開発者ではなく、法執行機関や政府があなたの情報を引き渡すように依頼してくるような関係者ではない。Googleで "エンドツーエンド暗号化音声通話" を検索してください。アプリやサービスがエンドツーエンド暗号化を使用していない場合は、別のものを選択する。

このすべてが複雑に聞こえる場合、それはそれがそうであるためだ。しかし、暗号化を簡単にするChromeやFirefoxのインターネットブラウザ用のPGPプラグインがある。その一つがMailvelopeで、これはPGPの公開鍵と秘密鍵の暗号化をきちんと処理してくれる。パスフレーズを入力するだけで、公開鍵と秘密鍵が生成される。そして、ウェブベースの電子メールを書くときはいつでも、受信者を選択し、受信者が公開鍵を持っていれば、その人に暗号化されたメッセージを送信することができる。

メタデータ

PGPで電子メールのメッセージを暗号化しても、ごく一部ではあるが情報量の多い部分は誰でも読むことができる。スノーデンの暴露から身を守るために、米国政府は、メールの実際の内容は収集しないと繰り返し述べている。その代わりに、政府は電子メールのメタデータのみを収集すると述べた。

電子メールのメタデータとは、メールの送信元から受信者までのメールを処理する様々なサーバのIPアドレスと同様に、ToとFromフィールドに含まれる情報のことだ。また、件名も含まれており、メッセージの暗号化された内容がわかることもある。インターネットの黎明期からの遺産であるメタデータは、今でも送受信されるすべてのメールに含まれているが、現代のメールリーダーはこの情報を表示しないようにしている。

第三者が実際に内容を読んでいるわけではないし、メールがどのように移動したかの仕組み(様々なサーバー・アドレスやタイム・スタンプなど)は気にしないだろうから、それでいいと思うかもしれないが、メールの経路やメールの頻度だけでどれだけのことがわかるのか、驚くことだろう。

スノーデンによると、私たちの電子メール、テキスト、電話のメタデータはNSAや他の機関によって収集されているという。しかし、政府はすべての人のメタデータを収集することはできない。技術的には不可能だ。しかし、2001年以降、「合法的な」収集が急増している。

見えない存在になるため

デジタルの世界で本当に「見えなくなる」ためには、メッセージを暗号化する以上のことをする必要がある。それには、以下のことが必要だ。

本当のIPアドレスを削除する。これはインターネットへの接続ポイントであり、指紋だ。これにより、あなたがどこにいるのか(物理的なアドレスまで)、どのプロバイダを利用しているのかを知ることができる。

ハードウェアとソフトウェアを隠蔽する。オンラインのウェブサイトに接続すると、使用しているハードウェアとソフトウェアのスナップショットがサイトによって収集されることがある。

匿名性を守る。オンラインでの帰属表示は困難だ。イベントが発生したときにキーボードの前にいたことを証明するのは困難だ。しかし、スターバックスでオンラインになる前にカメラの前を歩いたり、クレジットカードを使ってスターバックスでラテを買ったりした場合、これらの行動は数秒後にあなたのオンラインプレゼンスにリンクされる可能性がある。

まず、あなたのIPアドレスは、あなたが世界のどこにいるのか、どのプロバイダを利用しているのか、インターネットサービスの料金を支払っている人の身元を明らかにする。あなたであるかもしれないし、そうでないかもしれない。これらの情報はすべてメールのメタデータに含まれており、後になってあなたを一意に識別するために使用することができる。電子メールであるかどうかにかかわらず、あらゆる通信は、自宅や職場、友人の家などで使用しているルーターに割り当てられている内部プロトコル(IP)アドレスに基づいて、あなたを特定するために使用することができる。

電子メールのIPアドレスは、偽造することができる。誰かが自分の本当のIPアドレスではなく、他の誰かのIPアドレスを使って、メールが別の場所から発信されているように見せかけることがある。プロキシは外国語の翻訳者のようなもので、あなたは翻訳者に話しかけ、翻訳者は外国語の話者に話しかける。ポイントは、中国やドイツからのプロキシを使って、本当に北朝鮮から来たメールの検出を逃れることができるかもしれないということだ。

自分でプロキシをホストするのではなく、匿名リメーラーと呼ばれるサービスを利用すると、メールのIPアドレスをマスクしてくれる。匿名リメーラーは、意図した受信者にメッセージを送信する前に、送信者のメールアドレスを変更するだけだ。受信者はリメーラーを介して応答することができる。これが最もシンプルなバージョンだ。

IPアドレスをマスクする1つの方法は、オニオンルーター(Tor)を使うことで、これはスノーデンとポイトラスがやったことだ。Torは、人気のあるメディアやサービスの検閲を避け、どのような検索語を使っているかを誰にも追跡されないようにするための手段として、過酷な体制下で暮らす人々が利用するように設計されている。Torは無料のままで、誰でも、どこでも、あなたでも使うことができる。

Torはどのように機能するのか?Torは、ウェブサイトにアクセスするための通常のモデルを覆すものだ。Torを使うと、あなたとターゲットのウェブサイトとの間の直接のつながりは、追加のノードによって見えなくなり、あなたが見ているサイトに接続するノードの連鎖は、10秒ごとに変化する。サイトに接続する様々なノードは、玉ねぎの中の層のようなものだ。言い換えれば、誰かが目的地のウェブサイトからバックトラックしてあなたを見つけようとしても、パスは常に変化しているため、見つけることはできない。あなたの入口と出口が何らかの形で関連付けられていない限り、あなたの接続は匿名であると考えられる。

Torを使うには、Torのサイト (torproject.org) にある Firefox ブラウザを修正したものが必要だ。Torプロジェクトのウェブサイトから、お使いのオペレーティングシステムに合った正規のTorブラウザを常に探してください。サードパーティのサイトは使用しないでください。Android OSの場合、OrbotはGoogle Playの正規の無料Torアプリで、トラフィックを暗号化してIPアドレスを隠すことができる。iOSデバイス(iPad、iPhone)では、iTunes app storeの正規アプリであるOnion Browserをインストールしてください。

検索可能なインターネットをサーフィンできるだけでなく、Torは、通常は検索できないサイトの世界、いわゆる「ダークウェブ」へのアクセスを可能にする。これらのサイトは、Google.comのような一般的な名前ではなく、.onionの拡張子で終わるサイトだ。これらの隠れたサイトの中には、以下のようなアイテムを提供したり、販売したり、提供したりしているものがある。

しかし、Torにはいくつかの弱点があることに注意が必要だ。政府や法執行機関の管理下にある可能性のある出口ノードをコントロールできないこと、プロファイルを取得され、特定される可能性があること、Torは非常に遅いことだ。

それでもTorを使おうと思ったら、ブラウジングに使っているのと同じ物理的なデバイスでTorを動かすべきではない。言い換えれば、ウェブ閲覧用のラップトップとTor用の別のデバイス(例えば、Torソフトウェアを実行しているRaspberry Piミニコンピュータ)を用意してください。ここでの考えは、もし誰かがあなたのラップトップに危害を加えることができたとしても、Tor のトランスポート層は別の物理的な箱の上で実行されているので、剥がすことはできないということだ。

新しいアカウントを作成する

レガシーなメールアカウントは、友人や趣味、仕事など、あなたの人生の他の部分に様々な方法で接続されている可能性がある。秘密裏にコミュニケーションをとるためには、Torを使って新しいメールアカウントを作成し、アカウントを設定するIPアドレスがあなたの本当のアイデンティティに関連付けられないようにする必要がある。

匿名のメールアドレスを作成するのは難しいですが、可能だ。

プライベートメールサービスにお金を払うと痕跡が残るので、実際には無料のウェブサービスを利用した方が良い。ちょっとした手間だ。Gmail、Microsoft、Yahoo、その他のサービスでは、本人確認のために電話番号を提供する必要がある。明らかにあなたの本当の携帯電話番号を使用することはできない。それはあなたの本当の名前と本当の住所に接続されている可能性があるので. SMS認証ではなく音声認証に対応していれば、Skypeの電話番号を設定できるかもしれないが、設定するには、既存のメールアカウントとプリペイドギフトカードが必要になる。

プリペイド式携帯というと、テロリストやポン引き、麻薬の売人だけが使うデバイスだと思われる方もいるかもしれないが、それだけではなく、合法的な使い方もたくさんある。プリペイド式携帯はほとんどが音声、テキスト、電子メールのサービスを提供しており、一部の人が必要とするのはそれだけだ。

しかし、匿名でプリペイド式携帯を購入するのは厄介だ。確かに、家電量販店に行って、プリペイド式携帯と100分の通信時間を購入することができる。それでも痕跡が残る。どうやって家電量販店に行ったか。タクシーを使ったか。これらの記録は全て召喚できる。 警察は自動ナンバープレート認識技術を使用してるので車でいくのは難しいかもしれない。

家電量販店に歩いて行ったとしたら、公共交通機関や都市構造物に設置された監視カメラに捕捉されている。店に入った途端、店内の複数の監視カメラに顔が映る。

では、あなたが見知らぬ人を店に送り込んだとしよう。その人が店に入ってきて現金で携帯電話とデータ補充用のカードを何枚か買ったとする。多分、あなたは後で店から離れた場所でその人に会うように手配する。これは、実際の取引から物理的に距離を置くのに役立つだろう。

プリペイド式携帯電話のアクティベーションには、携帯電話事業者のカスタマーサービス部門に電話するか、プロバイダーのウェブサイトでアクティベーションする必要がある。「品質保証」のために録音されるのを避けるためには、ウェブ上でアクティベーションする方が安全だ。MACアドレスを変更した後にオープンワイヤレスネットワーク上でTorを使用することは、最低限の安全策であるべきです。Webサイトで入力する加入者情報はすべて作り上げるべきだ。住所は、大手ホテルの住所をググればいいので、それを利用したほうがいい。将来、カスタマーサービスに連絡する必要がある場合に備えて、生年月日と暗証番号を覚えておくようにしましょう。

Torを使ってIPアドレスをランダム化し、実在の電話番号とは関係のないGmailアカウントを作成した後、Googleから電話に認証コードか音声通話が送られてきる。これであなたは事実上追跡不可能なGmailアカウントを手に入れたことになる。私たちは合理的に安全な電子メールを作成することができる。そのIPアドレスはTorのおかげで匿名であり(出口ノードを制御することはできませんが)、その内容はPGPのおかげで、意図された受信者以外には読むことができない。

このアカウントの匿名性を保つためには、Tor 内からのみこのアカウントにアクセスし、あなたの IP アドレスが決して関連付けられないようにしてください。さらに、匿名のGmailアカウントにログインしている間は、インターネット検索を絶対にしないでください。天気情報を検索しても、あなたの位置が明らかになる可能性がある。

ご覧のように、見えない存在になり、自分を見えないようにするには、途方もない規律と永続的な勤勉さが必要だ。しかし、それだけの価値はある。最も重要なことは、以下の通りだ。まず、私が説明した注意事項のすべてではなく、いくつかの注意事項を実施した場合でも、誰かがあなたを識別することができるすべての方法を認識してください。そして、これらの注意事項をすべて実行する場合は、匿名のアカウントを使用するたびにデューデリジェンスを実行する必要があることを知っておいてください。例外はない。

参考文献

- ブルース・シュナイアー. 超監視社会: 私たちのデータはどこまで見られているのか. 草思社. 2016/12/13.

- ケビンミトニック, ロバート・バモシ. 伝説のハッカーが教える超監視社会で身をまもる方法. 日経BP (2018/2/16)

Photo: "Edward Snowden e il dibattito su sorveglianza e privacy"by International Journalism Festival is licensed under CC BY-SA 2.0